Das OSI-Schichtenmodell in Abb. 2.3.1 wird zur Beschreibung offener Kommunikationsprozesse von Systemen verwendet6.

Das OSI-Schichtenmodell in Abb. 2.3.1 wird zur Beschreibung offener Kommunikationsprozesse von Systemen verwendet6.

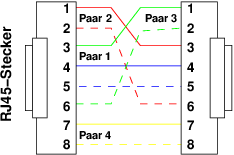

Aufgabe der Bitübertragungsschicht ist die ungesicherte Übertragung von (binären) Signalen über das Übertragungsmediums (Physical Layer)7.

Funktionen:

Aufgabe der Sicherungsschicht ist die gesicherte Datenübertragung auf Teilstrecken8 . Auch dazu sind Normen vorhanden (siehe Abb. 2.3.3), die z.B. unter der Nummer IEEE802 eine Normung für LANs enthalten.

Funktionen:

Aufgabe der Vermittlungsschicht ist Suche und Aufbau einer Verbindung zwischen 2 Endsystemen. Mit Hilfe des Tunneling (siehe Abb. 2.3.4) können dabei unterschiedliche Adressräunme oder Protokolle verbunden werden.

Funktionen:

Aufgabe der Transportschicht ist Errichtung, Steuerung und Beendigung von Transportverbindungen. Für das TCP-Protokoll (siehe Abb. 2.3.5) gibt es von der IANA, einer Unterorganisation der IETF (Internet Engineering Taks Force), festgelegte Portnummern (well known numbers), z.B. 23 für Telnet, 25 für SMTP Simple Mail Transfer Protocoll oder 80 für HTTP Hyper Text Transfer Protocoll.

Funktionen:

Aufgabe der Sitzungsschicht ist der Betrieb von logischen Sitzungen zwischen Anwenderinstanzen. Bei einer Sitzung werden Verbindungen zum Datenaustausch über Socketnummern angesprochen (siehe Abb. 2.3.6). Sie werden von Betriebssystem auf Anfrage vergeben. Verbindungen über Sockets sind grundsätzlich duplex.

Funktionen:

→ Ab hier braucht der reine Informatiker keine Elektrotechnik-Kenntnisse mehr über die darunterliegende Informationstechnik!

Aufgabe der Darstellungsschicht ist die einheitliche Darstellung von Nachrichten in einer gemeinsamen Sprache.10 Die Verschlüsselung der Daten kann z.B. mit symmetrischen Verfahren (DES, Data Encryption Standard) oder mit asymmetrischen Verfahren mit public und private Key (siehe Abb. 2.3.7) durchgeführt werden.

Funktionen:

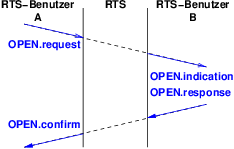

Aufgabe der Anwendungsschicht ist die Durchführung der System- und Anwendungssteuerungen. Die Dienste öffentlicher Netze zur Nachrichtenübermittlung nach X.400 enthalten in den Empfehlungen X.410 zur Zusammenwirkung zwischen den Schichten Spezifikationen (Dienstprimitive) zu dem Reliable Transport Service wie sie z.B. in Abb. 2.3.8 dargestellt sind.

Wie ein Unternehmen braucht auch ein Netzwerk ein zusätzliches System zum leistungsfähigen Management seiner Funktion (siehe Abb. 2.3.9) .

Jede Schicht wird um einen Managementteil erweitert:

→ Schicht 1 … 6 um Überwachungsteile und Schicht 7 um Managementprozess erweitern für Endsysteme und Vermittlungsstationen im Netzwerk, die die betreffenden Schichten implementiert haben.

In der Anwendungsschicht haben die Managementprozesse einen gleich hohen Systemstatus wie die Anwendungsprozesse:

→Konfiguration der Schichten und deren Aufgaben.

→ Sammeln von Zustandsinformationen zur Qualitätssicherung.

→ Direkter Zugriff zu den Schichten, um im Fehlerfall eine schadhafte Schicht zu überspringen.

6Sprachkommunikation: Wie eine VSt, bzw. ein Router auf der Vermittlungsschicht aussieht ist in Abb. 8.2.9 zu sehen. Datenkommunikation: Vergleiche auch mit dem TCP-IP-Modell mit nur 5 Schichten aus Abb. 12.5.2 bei dem die Schichten 5 – 7 des OSI-Modells zusammengefasst werden

7Einige Kodierungen werden im Kap. 7.3 zur Leitungskodierung behandelt.

8Hier würden dann Verfahren der Kanalkodierung aus Kap. 7.2 eingesetzt.

9Vergleiche dazu den Transport eines LKW-Containers über eine Teilstrecke mit der Bahn ohne den Inhalt umzupacken.

10Entspricht dem Übersetzer in Aufg. Aufgabe 1.4.2. Hier würde sich auch eine Quellenkodierung aus Kap. 7.1 einfügen lassen.